1、Ansible 是什么?

Ansible是一款 基于Python开发的自动化运维工具,集合了众多运维工具(puppet、chef、func、fabric)的优点,可以实现批量的系统配置、批量的程序部署、批量的运行命令等功能,给集群管理 大大减轻了工作人员的工作量提升了效率。Ansible 底层基于 Pytho以简单著称,配置文件的格式也以 INI 和 YAML 为主,与其他的管理工具相比,学习成本较低,学习曲线也很平滑,无论是基础运维人员还是资深运维工程师都可以较快的上手,稍加练习便可以熟练掌握。如果具备 Dev 基础,熟悉 Python 以及 PHP 等主流的语言,基于 Ansible 开放 APL 接口做二次开发,可以灵活有效的发挥其价值,Ansible 自身也包括非常丰富的内置模块,从 windows 系统到开源 Linux 系统,从文件同步到命令执行,从软件的安全升级到配置的维护变更,等等。

Ansible是基于 paramiko 开发的,并且基于模块化工作,本身没有批量部署的能力。

真正具有批量部署的是Ansible所运行的模块,Ansible只是提供一种框架。

Ansible不需要在远程主机上安装client/agents,因为它们是基于ssh来和远程主机通讯的。

Ansible目前已经已经被红帽官方收购,是自动化运维工具中大家认可度最高的,并且上手容易,学习简单。

2、Ansible 是如何工作的

Ansible 没有客户端,因此底层通信依赖于系统软件,Linux 系统下基于 OpenSSH 通信 Windows 系统下基于 PowerShell,管理端必须是 Linux 系统,使用者认证通过后再管理节点通过 Ansible 工具调用各应用模块,将指令推送至被管理端执行,并在执行完毕后自动删除产生的临时文件。Ansible 具体的工作机制官方有专栏介绍:https://www.ansible.com/how-ansible-works

3、 Ansible 的应用场景

从运维操作角度分为两类:

文件传输:文件的本地传输和异地传输,所有文件的空间形态,时间形态变化构成了文件传输类的操作。

命令执行:终端所有的操作对系统来讲都是指令的组成,最终转换为基础硬件可接受的电信号完成任务集。对运维操作的用户行来讲,除文件传输以外的其他操作可称为命令执行从自动化工作类型角度归类如下:

1)应用部署

现今的应用功能越来越强大,同步应用部署过程的依赖和规则也很复杂,但是对应用运维的要求没有降低,有效快速正确的平滑的应用部署要求强烈,Ansible 内置网络,应用,系统,第三方云平台扩展等完善的功能模块,协助运维快速完成应用的安装、卸载、升级、启停、配置等部署类的工作,即使对跨平台或知名的商业硬件也是同样支持

2)配置管理

配置管理是通过技术或行政手段对软件产品及其开发过程和生命周期进行控制、规范的一系列措施,配置管理的目标是记录软件产品的演化过程。确保软件开发者在软件生命周期中各个阶段都能得到精确的产品配置,在日益复杂的 IT 环境和用户的需求下,Ansible 内置 File、Template、结合 Jinja、Lineinfile 等内置的模块,同时无缝集合 GitHub、GitLab、Git、Jenkins 等主流版本控制和 CI 持续集成的工具,助理配置管理自动化

3)有效保证 Tasks 任务流按既定规则和顺序完成事先定制的目标和计划,同时 Roles 编排方式又能在一定的程序上从书写习惯和代码层编排上保证整体项目的可架构性和规范性,协助控制项目维护成本不致过高。

如上场景适用于网络管理员,系统运维,应用运维,桌面运维,DevOps。基础架构运维等行业,开发人员经过简单的了解即可初步上手,同样也适用于中大型公司,可以投入人力,精力,财力对 Ansible 进行二次开发等。

4、Ansible的特点

部署简单,只需在主控端部署Ansible环境,被控端无需做任何操作;

默认使用SSH协议对设备进行管理;

有大量常规运维操作模块,可实现日常绝大部分操作;

配置简单、功能强大、扩展性强;

支持API及自定义模块,可通过Python轻松扩展;

通过Playbooks来定制强大的配置、状态管理;

轻量级,无需在客户端安装agent,更新时,只需在操作机上进行一次更新即可;

提供一个功能强大、操作性强的Web管理界面和REST API接口——AWX平台。

ansible安装配置介绍

1、基础配置:

ansible的安装来源于epel仓库,因此在安装前需确保安装了正确的epel源。

yum install -y epel-release

yum install -y ansible

2、常用功能演示

配置推送主机ssh秘钥

ansible的配置文件:

/etc/ansible/ansible.cfg 主配置文件,配置ansible工作特性

/etc/ansible/hosts 主机清单

/etc/ansible/roles/ 存放角色的目录

[root@jumpserver ~]# cat /etc/ansible/hosts

[webapp]

10.100.7.30

10.100.7.31

10.100.7.32

10.100.7.33

查询命令

[root@jumpserver ~]# ansible webapp -m command -a ‘uptime’

10.100.7.33 | CHANGED | rc=0 >>

11:06:00 up 235 days, 19:23, 1 user, load average: 0.00, 0.01, 0.05

10.100.7.30 | CHANGED | rc=0 >>

11:05:56 up 355 days, 1:34, 1 user, load average: 0.00, 0.01, 0.05

10.100.7.31 | CHANGED | rc=0 >>

11:05:57 up 266 days, 18:16, 1 user, load average: 0.00, 0.01, 0.05

10.100.7.32 | CHANGED | rc=0 >>

11:06:01 up 201 days, 18:06, 1 user, load average: 0.00, 0.01, 0.05

连通性测试

[root@jumpserver ~]# ansible all -m ping

10.100.7.30 | SUCCESS => {

“ansible_facts”: {

“discovered_interpreter_python”: “/usr/bin/python”

},

“changed”: false,

“ping”: “pong”

}

10.100.7.31 | SUCCESS => {

“ansible_facts”: {

“discovered_interpreter_python”: “/usr/bin/python”

},

“changed”: false,

“ping”: “pong”

}

3、常用模块

用来查看远程主机的一些基本信息

ansible webservers -m setup

fetch 从主机中获取文件

ansible 192.168.128.172 -m fetch -a ‘src=/root/1.txt dest=/root’

远程文件符号链接创建

ansible webservers -m file -a “src=/etc/resolv.conf dest=/tmp/resolv.conf state=link”

将本地文件“/etc/ansible/ansible.cfg”复制到远程服务器

ansible webservers -m copy -a “src=/etc/ansible/ansible.cfg dest=/tmp/ansible.cfg owner=root group=root mode=0644”

# 远程文件信息查看

ansible webservers -m command -a “ls -al /tmp/ansible.cfg”

添加用户

ansible webservers -m command -a ‘useradd abc’

shell

将创建的脚本文件分发到远程

ansible webservers -m copy -a “src=/root/a.sh dest=/tmp/a.sh owner=root group=root mode=0755”

远程执行

ansible webservers -m shell -a “/tmp/a.sh”

批量添加用户密码

ansible webservers -m shell -a ‘echo 123 |passwd –stdin abc’

cron模块:管理计划任务条目

示例:创建一个同步时间的计划任务,每5分钟同步一下服务器的时间

ansible all -m cron -a “minute=’*/5′ job=’/usr/sbin/ntpdate windowstime &>/dev/null’ name=’sync time'”

删除

ansible all -m cron -a “name=’sync time’ state=absent”

hostname模块:管理主机名

获取主机名

ansible all -a ‘hostname’

ansible 192.168.128.172 -m hostname -a “name=web_01”

yum模块

yum安装vsftpd

ansible all -m yum -a ‘name=vsftpd’

卸载

ansible all -m yum -a ‘name=vsftpd state=absent’

service模块:服务管理

开启主机的httpd服务

ansible all -m service -a “name=httpd state=started enabled=true”

group模块:增加或删除组

示例:添加一个组

ansible all -m group -a “name=gansible system=true”

user模块 用户管理

添加一个系统用户

[root@lvs_S ~]# ansible all -m user -a “name=ccc system=true”

ansible playbook介绍

playbook是由一个或多个”play”组成的列表

play的主要功能在于将预定义的一组主机,装扮成事先通过ansible中的task定义好的角色。

Task实际是调用ansible的一个module,将多个play组织在一个playbook中,

即可以让它们联合起来,按事先编排的机制执行预定义的动作

Playbook采用YAML语言编写

1、核心元素

Tasks:任务,由模板定义的操作列表

Variables:变量

Templates:模板,即使用模板语法的文件

Handlers:处理器 ,当某条件满足时,触发执行的操作

Roles:角色

2、hosts和users介绍

—

– hosts: abc #指定主机组,可以是一个或多个组。

remote_user: root #指定远程主机执行的用户名

指定远程主机sudo切换用

# vim ping.yml

—

– hosts: abc

remote_user: root

become: yes #2.6版本以后的参数,之前是sudo,意思为切换用户运行

become_user: mysql #指定sudo用户为mysql

执行playbook

# ansible-playbook ping.yml -K

3、Tasks list 和action介绍

常用命令

# ansible-playbook a.yml –syntax-check #检查yaml文件的语法是否正确

# ansible-playbook a.yml –list-task #检查tasks任务

# ansible-playbook a.yml –list-hosts #检查生效的主机

# ansible-playbook a.yml –start-at-task=’Copy Nginx.conf’ #指定从某个task开始运行

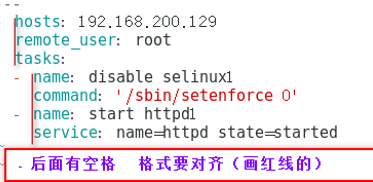

示例

# vim a.yml

—

– hosts: 192.168.200.129 //指定主机

remote_user: root //指定在被管理的主机上执行任务的用户

tasks: //任务列表↓

– name: disable selinux //任务名关闭防火墙

command: ‘/sbin/setenforce 0’ //调用command模块 执行关闭防火墙命令

– name: start httpd //任务名 开启httpd

service: name=httpd state=started //调用service模块 开启httpd 服务

# ansible-playbook a.yml –syntax-check #检查yaml文件的语法是否正确

playbook: test.yml #表示正确语法

# ansible-playbook a.yml #执行yml文件

注:

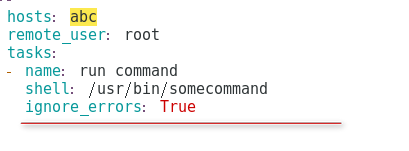

play中只要执行命令的返回值不为0,就会报错,tasks停止,可以添加下面ignore_errors: True #忽略错误,强制返回成功

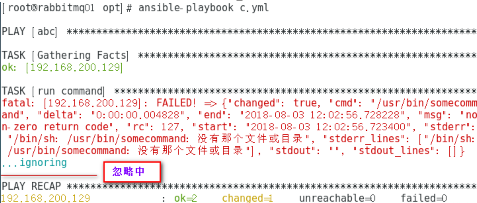

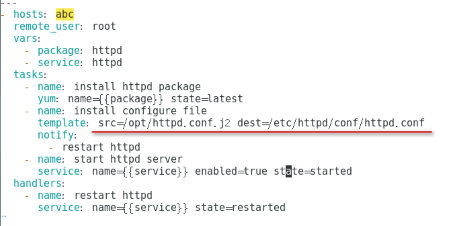

4、Handlers介绍

andlers也是一些task的列表,和一般的task并没有什么区别。

是由通知者进行的notify,如果没有被notify,则Handlers不会执行,假如被notify了,则Handlers被执行

不管有多少个通知者进行了notify,等到play中的所有task执行完成之后,handlers也只会被执行一次

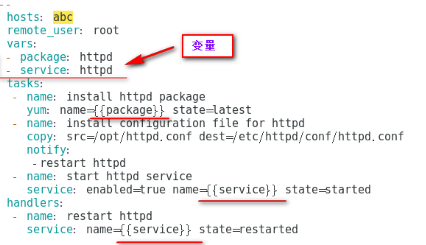

示例

引用变量

使用:vars: 添加变量

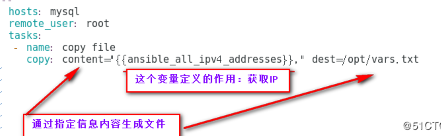

直接引用Ansible变量

ansible_all_ipv4_addresses 获取IP

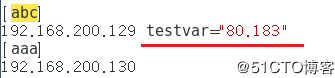

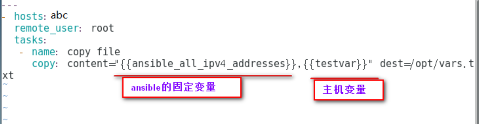

引用主机变量

在组的主机后面添加变量

# vim /etc/ansible/hosts

# vim c.yml

# ansible-playbook c.yml //执行这个剧本

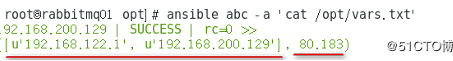

查看这个生成的文件

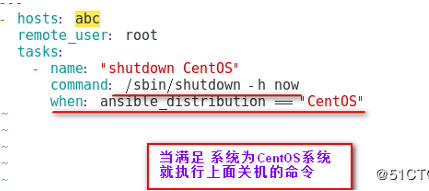

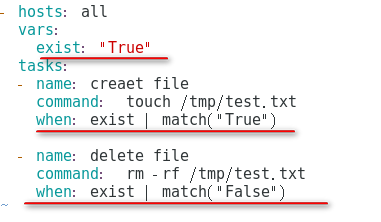

条件判断

when的值是一个条件表达式,如果条件判断成立,这个task就执行,如果判断不成立,则task不执行

如果需要根据变量、facts(setup)或此前任务的执行结果来作为某task执行与否的前提时要用到条件测试,在Playbook中条件测试使用when子句。

在task后添加when子句即可使用条件测试:when子句支持jinjia2表达式或语法,例如:

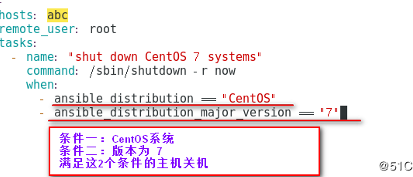

多条件判断

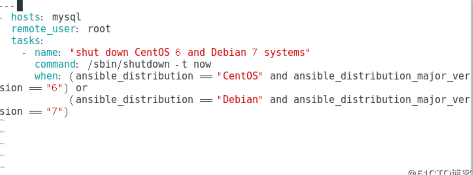

组条件判断

自定义条件判断

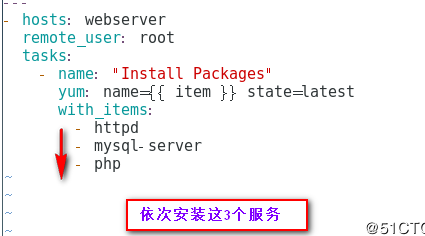

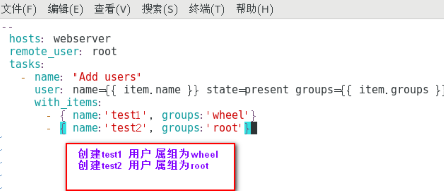

迭代

有需要重复性执行的任务时,可以使用迭代机制。其使用格式为将需要迭代的内容定义为item变量引用,并通过with_items语句指明迭代的元素列表即可。

示例:

5、Templates介绍

Jinja是基于Python的模板引擎。template类是Jinja的另一个重要组件,可以看作一个编译过的模块文件,用来生产目标文本,传递Python的变量给模板去替换模板中的标记。

# scp root@192.168.175.130:/etc/httpd/conf/httpd.conf ./templates //复制被管理端的配置文件到本地

# vim templates/httpd.conf //在管理端讲配置文件要修改的地方定义变量

Listen {{http_port}}

ServerName {{server_name}}

MaxClients {{access_num}}

在/etc/ansible/hosts 添加变量

# vim /etc/ansible/hosts

[abc]

192.168.200.129 http_port=192.168.200.129:80 access_num=100 server_name=”www.yun.com:80″

# vim apache.yml

# ansible-playbook apache.yml #然后执行脚本 然后去abc组的主机上查看下配置文件是否已经改了

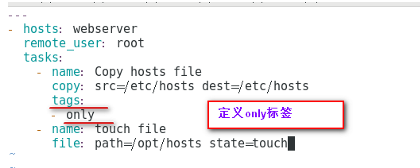

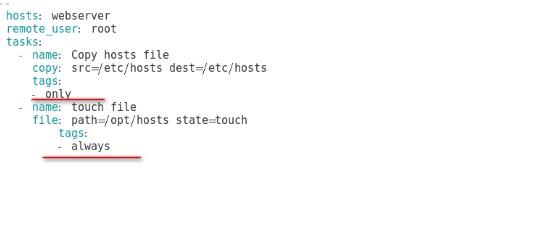

Tags介绍

在一个playbook中,我们一般会定义很多个task,如果我们只想执行其中的某一个task或多个task时就可以使用tags标签功能了

# ansible-playbook hosts.yml –tags=”only” //只执行这个标签上面的任务

事实上,不光可以为单个或多个task指定同一个tags。playbook还提供了一个特殊的tags为always。作用就是当使用always当tags的task时,无论执行哪一个tags时,定义有always的tags都会执行。

执行下面命令

# ansible-playbook hosts.yml –tags=”only” //去被管理主机上查看文件创建情况 2个tags都会执行